Компания Skycure в рамках конференции RSA в Сан-Франциско, посвященной вопросам безопасности, рассказал об уязвимости в операционной системе iOS 8, что позволяет взломщикам управлять устройствами Apple через Wi-Fi сети.

Найденную проблему специалисты продемонстрировали с помощью проекта под названием No iOS Zone («Зона без iOS»). Она была специально совмещена с точкой доступа Wi-Fi, при приближении к которой все устройства Apple входят в бесконечный цикл перезагрузки, сообщает TJ.

«Зона без iOS» использует баг, через который злоумышленники могут манипулировать iOS-устройств с помощью SSL-сертификатов, которые были приняты смартфонами и планшетами беспроводных сетей.

Чтобы избежать такой атаки, это не достаточно, чтобы подключиться к чужим Wi-Fi сетей, но это далеко не всегда возможно. iOS-устройства запрограммированы для автоматического подключения к точке доступа, некоторые из американских операторов, как AT&T, так что злоумышленникам достаточно, чтобы назвать свою сеть «attwifi», блок для начала, чтобы взять из нее сертификаты для SSL.

Расположенный в «Зоне без iOS» пользователь не может отключить свой смартфон Wi-Fi, так как устройство будет перезагрузки почти мгновенно, не дает доступ к меню. Так что единственный возможный выход из такой же «ловушку» — оставить охвата беспроводной сети.

Как отмечалось в Skycure, если положить эту «цифровую бомбу» на Уолл-стрит, одновременно выключив тысячи телефонов, то последствия могут быть очень серьезными. Эксперты компании не раскрывает детали своей находки, и первое, что обратились к Apple, вместе с которой на момент написания заметки касаются поиска решения проблемы.

Азербайджанский шахматист Нигалидзе подсматривал в гаджет

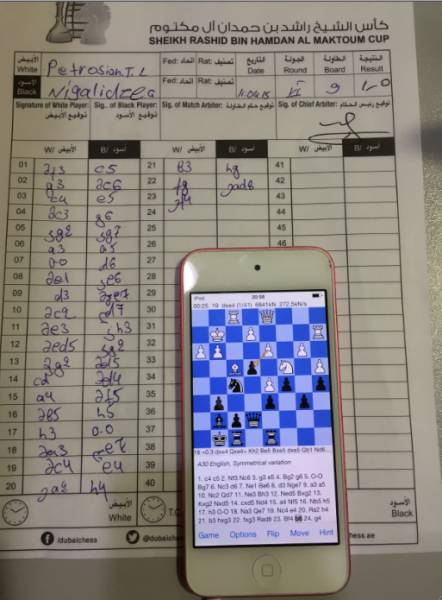

Грузинский гроссмейстер Гайоз Нигалидзе был исключен из международного турнира в Дубае. Гроссмейстер превратил в шахматную программу на свой iPod. Оказалось, что отлучки в туалет азербайджанский шахматист использует для подглядывания ходов в компьютер мастера.

Нигалидзе был снят с матча с армянским шахматистом Тиграном Петросяном. На самом деле сам противник, и он почувствовал подозрение в частых походов в туалет его противника. «Нигалидзе быстро реагирует на мои движения, после чего постоянно отлучался в туалет. Я заметил, что он все время посещает туалет в один и тот же блок, что странно — так, как и другие блоки тоже были свободные. Я сообщил о своих подозрениях главному арбитру. После того, как мой противник вышел из туалета, там пошли арбитров и обнаружили скрытый смартфон», — сказал о сорванном матче Тигран Петросян.

Нигалидзе отлучался всегда в одну и ту же кабинку, хотя рядом совершенно свободные. Представители турнира обыскали кабинку и обнаружил, iPod с открытой партией в корзине для мусора. Окончательное доказательство того, что в устройство проведенный в Facebook-аккаунте кошелек. Теперь Гайозу Нигалидзе грозит дисквалификация на срок до 15 лет. Использование смартфонов для консультаций в шахматном мире строго порицается и наказывается жестоко.

Нигалидзе потерял шансы выиграть чемпионат в Дубае и получить приз в 12 000 долларов.

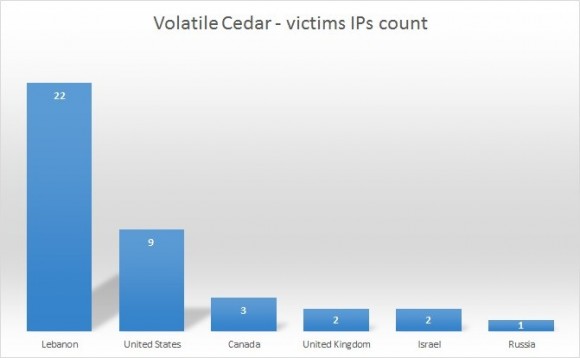

Check Point раскрыла глобальную шпионскую кампанию Volatile Cedar

Компания Check Point Software Technologies, специализирующаяся на интернет-безопасности, опубликовала доклад о открытие группы злоумышленников, которая, вероятно, происходит из Ливана, и это связано с политическими силами.

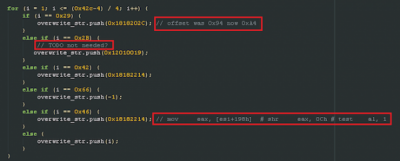

Исследователи из подразделения Check Point Malware and Vulnerability Research Group обнаружили, что система, Volatile Cedar, которая используется для атак, специально разработанное вредоносное программное обеспечение под кодовым названием Explosive. Кампания образовалась еще в начале 2012 года, в рамках были проведены успешные атаки на ряд ресурсов по всему миру. В результате этих атак злоумышленники получили возможность отслеживать действия жертвы и похищать их данных.

На сегодняшний день число жертв объединения входят организации оборонной промышленности, телекоммуникаций и сми, а также образовательных учреждений. Природа атак и их последствия говорят о том, что целью злоумышленников является получение финансовой выгоды, а также для доступа к конфиденциальной информации, жертвами атаки.

Белорусские таможенники конфисковали автобус с партией iPhone 6

В Белоруссии таможню попытаться пересечь туристический автобус, который следовал по маршруту «Краков-София». Однако транспорт вряд ли скоро покинет пропускном пункте — таможенники обнаружили незадекларированные пятьдесят Apple iPhone, которые были задержаны вместе с автобусом.

В белорусский таможенный пункт «Варшавский мост», прибыл из Польши туристический автобус, во время осмотра салона которого, между личных вещей двух водителей были обнаружены девять незадекларированных iPhone 6. После того, как автобус был направлен в бокс для углубленного осмотра, были обнаружены еще 42 актуальных флагманских смартфонов «яблочной» компании.

Телефоны в запечатанных коробках, были скрыты от таможенного контроля в многочисленные конструктивные ниши транспортного средства. При этом, чтобы найти ответственных лиц, судя по всему, это будет не так-то просто — водители автобусов отказались от товаров в тайниках. Таможней проводится проверка и устанавливается круг лиц, участвующих в совершении административных правонарушений.

Всего 51 смартфон на общую сумму около 750 миллионов рублей, а также автобус с тайником на сумму более 500 миллионов рублей были изъяты до решения суда. Интересно, что на фотографии конфискат устройства, представленная Государственного таможенного комитета Республики Беларусь, изображены только 50 устройств.

Это не первый случай активной работе белорусского таможенного контроля — в декабре был закрыт транзит электроника из Калининградской области на территорию России, однако затем ситуация обошлась без судебного разбирательства.

Автобус оказался плохо подготовлены к такой важной миссии, как попытка пройти таможне с незадекларированными смартфонов — ранее житель Гонконга попытаться довести в китайской границы 94 девайса различных годов выпуска только на теле, но дал его походка.

Южная Корея обнаружила вирус в системах, контролирующих работу ядерных объектов

Власти Южной Кореи обнаружили доказательства того, что на устройствах, связанных с управлением ядерными объектами страны, существовал вирус, который впоследствии был удален, сообщает Reuters.Утверждается, что это был не особо опасный вирус.

Как заявил министр энергетики страны Юн Сан Чжик в ходе заседания парламента, компьютерного червя мог занести в систему один из сотрудников компании-оператора при неаккуратном использовании флэш-накопителей, передает РИА «Новости». По его словам, этот инцидент не связан с последними хакерскими атаками компьютерной сети энергетической компании Korea Hydro and Nuclear Power Co, оперирующей 23 ядерными реакторами в стране.

Между тем министерство энергетики Южной Кореи и ведомство, осуществляющее контроль за использованием атомной энергии, сообщили, что системы, управляющие ядерными объектами страны, воздействию опасного вируса не подвергались.

В начале прошлой недели хакер, называющий себя «президентом группы, выступающей против ядерных реакторов», обнародовал запись в своем микроблоге Twitter с угрозой опубликовать около 100 тысяч страниц внутренней документации Korea Hydro and Nuclear Power Co. Для недопущения этого злоумышленник потребовал остановки двух блоков АЭС «Гори» и третьего блока АЭС «Вольсон» сроком на три месяца, начиная с 25 декабря текущего года.

Накануне в том же микроблоге появились записи с выдержками из чертежей энергоблоков АЭС «Гори» и АЭС «Вольсон», а также докладов аналитиков относительно безопасности ядерных реакторов. Представители Korea Hydro and Nuclear Power Co, в свою очередь, вновь выступили с заявлением, что обнародованная злоумышленником информация не является конфиденциальной и не представляет угрозы безопасности атомных объектов.

Южнокорейские власти направили официальный запрос в ФБР с просьбой провести проверку сервера Twitter для получения дополнительной информации. Кроме этого правоохранительные органы Южной Кореи обратились также к китайским коллегам за помощью в расследовании. Следователи утверждают, что злоумышленники использовали для проведения атаки несколько китайских IP-адресов, однако этот факт не является прямым доказательством причастности КНР к кибератаке.

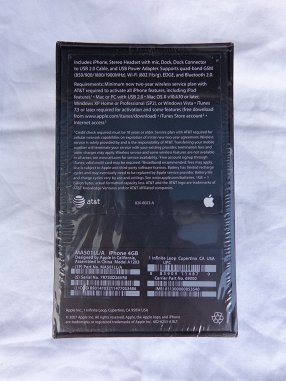

В продаже появился iPhone за 822 тысячи рублей

С момента появления первого iPhone прошло уже семь лет. Казалось бы, за все это время девайс должен был обесцениться в ноль. Однако не нужно забывать, что речь идет о культовом аппарате, и чем он старше, тем дороже. Особенно, если коробка еще не вскрывалась, и внутри она хранит не только сам iPhone, но и воздух того времени и, может быть даже, волосок самого Стива Джобса.

На eBay можно купить если не все, то многое. Сегодня мы обнаружили коллекционный экземпляр iPhone первого поколения. Полный комплект «с бумажками», 4 Гб встроенной памяти, новенькая запечатанная коробка – все при нем! За сей раритет продавец просит 15 000 долларов США, что в пересчете на рубли составляет около 823 тысяч.

Сколько можно купить гречки и нефти на эти деньги посчитайте сами. Также нам трудно дать ответ на вопрос, большая эта сумма или не очень. Но факт налицо: запечатанный iPhone первого поколения стал ценным артефактом цифрового мира. И что примечательно: ценен он именно тем, что находится в запечатанной коробке. Как только вы разорвете упаковочную пленку, увидите девайс и вдохнете его аромат, он тут же обесценится – за него не дадут и пригоршни долларов.

Резонно задаться вопросом: а вдруг в коробке ничего нет? Вдруг вместе iPhone там лежит его китайская копия? Или что еще хуже – «первый» Samsung GALAXY S? Но лучше отгонять эти мысли, как назойливых мух. Ведь решив проверить, что же там внутри, вы уже точно потеряете свои деньги. Если, конечно, у вас нет упаковочной машинки, чтобы из древнего «яблочного» девайса, который годится только для звонков и SMS, вновь сделать предмет роскоши.

Пользователи обвинили Pentax в подделке рекламного плаката с новым фотоаппаратом

Пользователи форума Dpreview обнаружили, что компания Pentaх использовала для рекламы камеры K-S1 фотографию, сделанную ранее, пишет «Российская газета».

Появление рекламного баннера на ряде популярных фотосайтов было приурочено к выходу на рынок камеры Pentax K-S1 в трех новых цветах, названных «Коллекция сладостей».

Внимательные посетители ресурса отметили несоответствие между размером камеры, изображенной в руках девушки на баннере, и реальными размерами модели K-S1. Чуть позже обнаружилось, что оригинальное изображение было взято из фотобанка, и на нем девушка держала в руках гораздо более изящную мыльницу. Изображение камеры K-S1 было добавлено при помощи графического редактора.

Столь странное поведение компании весьма удивило и разочаровало комментаторов. Некоторые язвительно отметили, что компания, производящая фотоаппараты, должна быть в состоянии сделать правильную фотографию для рекламы новой модели.

Жертвами неаккуратной ретуши собственных рекламных фотографий становились многие известные компании, однако в данном случае речь идет о том, что реклама Pentax вводит пользователей в заблуждение, создавая неверное представление об истинных размерах фотоаппарата, в то время как габариты и вес являются весьма важными факторами при выборе новой камеры.

Названа страна Европы, которую больше всего любят атаковать хакеры

Специалисты проанализировали рынки Европы, Ближнего Востока и Африки (EMEA) и обнаружили, что на долю Великобритании пришлось больше всего хакерских атак — 17% от общего количества совершенных в первой половине 2014 года нападений.

На втором месте по количеству хакерских атак находится Германия с показателем в 12%. На Саудовcкую Аравию пришлось 10% атак, на Турцию — 9%, на Швейцарию — 8%. А меньше всего атак зафиксировано во Франции (4%), Швеции (4%) и Испании (3%), пишет Сomputer Weekly.

При этом по сравнению с прошлым годом количество совершенных атак возросло в два раза.

Компания FireEye в своем отчете отмечает, что наиболее частыми были случаи инфицирования вредоносными программами DarkComet, njRAT (LV), Taidoor и XtremeRAT. В числе пострадавших находятся, в основном, правительственные и финансовые организации, а также телекоммуникационные компании, на компьютерные системы которых было совершено 50% атак, передает SecurityLab.

Нападениям злоумышленников все чаще подвергаются государственные учреждения. По мнению специалистов, эта тенденция будет продолжаться и в будущем. Причем наибольшему риску подвергаются госорганизации, оперирующие большими объемами данных, в том числе и финансовые департаменты.

Группа хакеров Sednit атакует финансовые учреждения

Специалисты антивирусной компании ESET обнаружили новые следы активности известной киберпреступной группы Sednit. Теперь хакеры используют новый набор эксплойтов для распространения вредоносных программ.

В течение последних пяти лет жертвами группы Sednit стали различные организации преимущественно из Восточной Европы. Хакеры распространяли вредоносное ПО среди корпоративных пользователей с помощью фишинговых сообщений электронной почты. Письма содержали вложенные файлы Microsoft Word с распространенными эксплойтами, которые использовались для автоматической установки других вредоносных программ.

Специалисты компании ESET проанализировали вредоносное содержимое, размещенное группой Sednit на сайте крупного финансового учреждения из Польши. Было обнаружено, что в одном из исследуемых объектов используется URL-адрес, очень похожий на адрес авторитетного новостного ресурса о военной промышленности. Вредоносные объекты перенаправляли пользователей на набор эксплойтов, устанавливающих на компьютеры троян Win32/Agent.WLF.

В последние годы комплекты вредоносных программ – наборы эксплойтов – все чаще используются киберпреступниками. Они предназначены для операций финансового мошенничества, рассылки спама, майнинга биткоинов и кражи конфиденциальных данных пользователей. Схема кибератак, используемая Sednit, известна под общим названием «watering hole». Она предполагает компрометацию злоумышленниками известного веб-ресурса, что приводит к многочисленным заражениям пользователей.

Уязвимость ShellShock поставила под угрозу безопасность Linux-серверов и мобильных устройств

Не успели администраторы вздохнуть с облегчением после устранения нашумевшей ошибки в протоколе OpenSSL, как специалисты компании Positive Technologies обнаружили брешь в безопасности одного из фундаментальных компонентов операционной системы Linux — командной оболочке Bash.

Новая уязвимость получила название ShellShock, если её своевременно не устранить, по негативным последствиям она будет сопоставима с Heartbleed. В зоне риска находятся все общедоступные серверы GNU/Linux без последних обновлений безопасности, а в особенности — корпоративные сети с устаревшими версиями программного обеспечения. Кроме того, взлому подвержены маршрутизаторы, встраиваемые устройства и любое другое оборудование, связанное с «интернетом вещей».

ShellShock позволяет злоумышленнику удаленно запускать произвольные команды операционной системы. По этой причине пользователям Android-устройств и владельцам портативных компьютеров, работающих под управлением ОС Linux или OS X, не рекомендуется подключаться к незнакомым точкам доступа. В первую очередь это касается мест массового скопления людей, где вероятность хакерских атак максимальна.

Среди уязвимых веб-приложений значатся популярная панель управления хостингом cPanel и проекты, использующие интерфейс CGI, shell-технологии, вызовы system/exec в PHP или os.system/os.popen в Python.

Представители Positive Technologies также отмечают, что встроенные механизмы защиты приложений в фирменном ПО Application Firewall смогут выявить и блокировать атаку ShellShock.

Ранее редакция опубликовала самых известных приложений, стоящих на страже конфиденциальности пользователей. Разглашённые Эдвардом Сноуденом сенсационные сведения о масштабах слежки, осуществляемых АНБ, потрясли весь мир и заставили многих людей задуматься. Эра «после Сноудена» ознаменовалась тем, что обычные пользователя стали отличаться высокой осведомлённостью о том, как скрыть своё общение от назойливых глаз. Насколько данный настрой характерен для наших российских читателей, неясно. Но то, что в отрасли намечается бум анонимайзеров для браузеров и приложений для обеспечения конфиденциальности, в том числе от рекламы, — вполне очевидный факт. Мы в свою очередь составили список самых интересных приложений для параноидальных владельцев мобильных устройств. Подробнее об этом читайте в статье «Как бороться со слежкой: самые известные приложения».